If you see this page, the nginx web server is successfully installed and working. Further configuration is required.

For online documentation and support please refer to

nginx.org.

Commercial support is available at

nginx.com.

Thank you for using nginx.

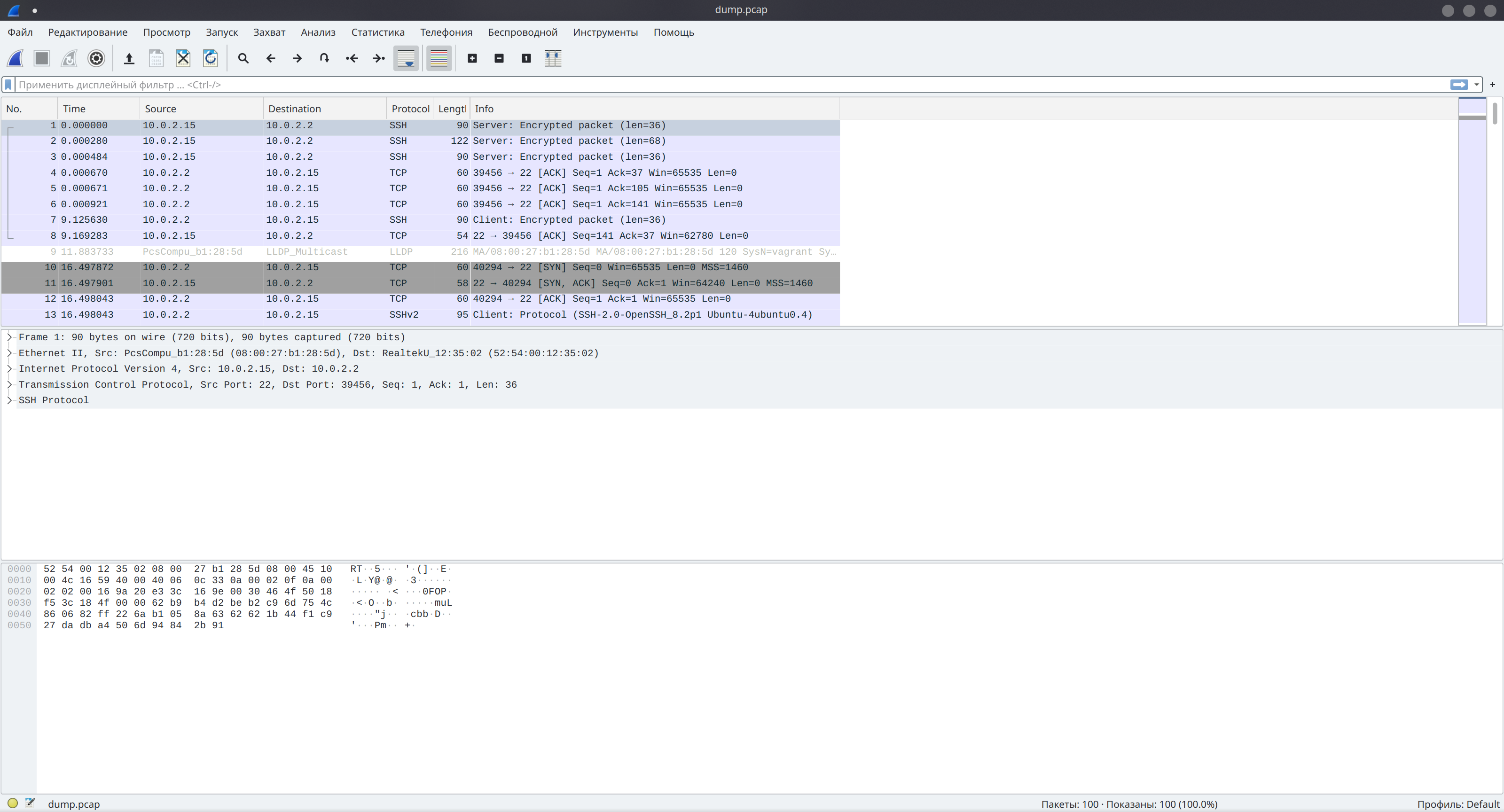

``` 4. Проверьте на TLS уязвимости произвольный сайт в интернете ```shell git clone --depth 1 https://github.com/drwetter/testssl.sh.git cd testssl ./testssl.sh -U --sneaky https://metagamerscore.com Start 2022-03-28 10:31:09 -->> 217.61.246.126:443 (metagamerscore.com) <<-- rDNS (217.61.246.126): -- Service detected: HTTP Testing vulnerabilities Heartbleed (CVE-2014-0160) not vulnerable (OK), no heartbeat extension CCS (CVE-2014-0224) not vulnerable (OK) Ticketbleed (CVE-2016-9244), experiment. not vulnerable (OK) ROBOT Server does not support any cipher suites that use RSA key transport Secure Renegotiation (RFC 5746) supported (OK) Secure Client-Initiated Renegotiation not vulnerable (OK) CRIME, TLS (CVE-2012-4929) not vulnerable (OK) BREACH (CVE-2013-3587) potentially NOT ok, "gzip" HTTP compression detected. - only supplied "/" tested Can be ignored for static pages or if no secrets in the page POODLE, SSL (CVE-2014-3566) not vulnerable (OK) TLS_FALLBACK_SCSV (RFC 7507) No fallback possible (OK), no protocol below TLS 1.2 offered SWEET32 (CVE-2016-2183, CVE-2016-6329) not vulnerable (OK) FREAK (CVE-2015-0204) not vulnerable (OK) DROWN (CVE-2016-0800, CVE-2016-0703) not vulnerable on this host and port (OK) make sure you don't use this certificate elsewhere with SSLv2 enabled services https://censys.io/ipv4?q=DA0C37574C249C089F819CDC857AFDD834D0ADA90888D97A0B81071AB288732E could help you to find out LOGJAM (CVE-2015-4000), experimental not vulnerable (OK): no DH EXPORT ciphers, no DH key detected with <= TLS 1.2 BEAST (CVE-2011-3389) not vulnerable (OK), no SSL3 or TLS1 LUCKY13 (CVE-2013-0169), experimental not vulnerable (OK) Winshock (CVE-2014-6321), experimental not vulnerable (OK) RC4 (CVE-2013-2566, CVE-2015-2808) no RC4 ciphers detected (OK) Done 2022-03-28 10:31:34 [ 27s] -->> 217.61.246.126:443 (metagamerscore.com) <<-- ``` 5. Установите на Ubuntu ssh сервер, сгенерируйте новый приватный ключ. Скопируйте свой публичный ключ на другой сервер. Подключитесь к серверу по SSH-ключу. На виртуальной машине уже установлен ssh-сервер и настроен один ssh-ключ для подключения к машине с хоста. Таким образом сгенерируем новый ssh-ключ для пользователя `vagrant` и попробуем подключиться как пользователь `root` через ssh-сервер. Генерация приватного и открытого ssh-ключей: ```shell ssh-keygen Generating public/private rsa key pair. Enter file in which to save the key (/home/vagrant/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/vagrant/.ssh/id_rsa Your public key has been saved in /home/vagrant/.ssh/id_rsa.pub The key fingerprint is: SHA256:id08L1eU83CEIr5iolPo2NKg+J7palNIO0o7D7agGuU vagrant@vagrant The key's randomart image is: +---[RSA 3072]----+ | ..| | . . .o | | . . .= .| | . o +. . = | |. + .. S +. . .| | B... o o .o . | |*+E* o o .. o | |B*=o* o | |**Xo . | +----[SHA256]-----+ ``` Добавим открытый ключ в файл `authorized_keys` для пользователя `root`: ```shell cat .ssh/id_rsa.pub | sudo tee /root/.ssh/authorized_keys ``` Проверим, что всё работает: ```shell ssh -l root 127.0.0.1 Welcome to Ubuntu 20.04.4 LTS (GNU/Linux 5.4.0-104-generic x86_64) <...> root@vagrant:~# ``` 6. Переименуйте файлы ключей из задания 5. Настройте файл конфигурации SSH клиента, так чтобы вход на удаленный сервер осуществлялся по имени сервера. ```shell mv ~/.ssh/id_rsa ~/.ssh/localhost_key mv ~/.ssh/id_rsa.pub ~/.ssh/localhost_key.pub ``` Добавим новую конфигурацию в файл `~/.ssh/config`: ``` host local-root hostname 127.0.0.1 user root identityfile ~/.ssh/localhost_key ``` Проверим, что всё работает: ```shell ssh local-root Welcome to Ubuntu 20.04.4 LTS (GNU/Linux 5.4.0-104-generic x86_64) <...> root@vagrant:~# ``` 7. Соберите дамп трафика утилитой tcpdump в формате pcap, 100 пакетов. Откройте файл pcap в Wireshark. ```shell sudo tcpdump -c 100 -w dump.pcap tcpdump -r dump.pcap reading from file dump.pcap, link-type EN10MB (Ethernet) <...> ``` Для просмотра полученного файла в `Wireshark`, установим утилиту на хосте: ```shell sudo apt install wireshark ``` Теперь, скопируем файл из виртуальной машины на хост, чтобы была возможность открыть его без проблем: ```shell scp -P 2222 vagrant@127.0.0.1:/home/vagrant/dump.pcap ./dump.pcap ``` Затем запустим графическое отображение утилиты и откроем в ней файл: